À partir d’une certaine taille, les entreprises développent généralement un système d’information interne afin de simplifier et de sécuriser les informations internes et confidentielles de l’organisation (Active Directory, LDAP, Office365, etc.). Ce système d’information est un point critique de l’organisation de l’information au sein de l’entreprise et son arrêt, même temporaire, peut causer des interruptions de travail et des pertes financières importantes.

Face au nombre d’attaques croissant (comme les cryptolockers en pleine reconnaissance sur ce type de réseau) et aux nouvelles législations (RGPD), les entreprises sont désormais contraintes d’implémenter les tests d’intrusion interne comme partie intégrante de leur stratégie cybersécurité.

Objectifs d’une prestation de test d’intrusion interne

Un test d’intrusion interne est un type de test d’intrusion réseau conçu pour identifier et corriger les vulnérabilités des infrastructures de réseau internes. Pour ce faire, les auditeurs utilisent les mêmes techniques que celles utilisées par des attaquants externes qui cibleraient précisément l’entreprise, mais aussi de partenaires commerciaux ou d’employés malveillants qui tenteraient de s’infiltrer dans votre réseau de l’intérieur.

Il est fortement recommandé de réaliser un pentest interne au moins une fois par an et/ou après toute modification importante de l’infrastructure. De cette manière, vous disposerez toujours d’un document à jour des vulnérabilités présentes et des risques pesant sur votre infrastructure.

Par ailleurs, cette évaluation de sécurité est également requise par diverses normes, telles que PCI-DSS, ISO27001 et SOC 2.

L’objectif principal de cet exercice est de permettre à une entreprise d’identifier ses failles afin de les corriger avant qu’elles ne soient utilisées à des fins malveillantes.

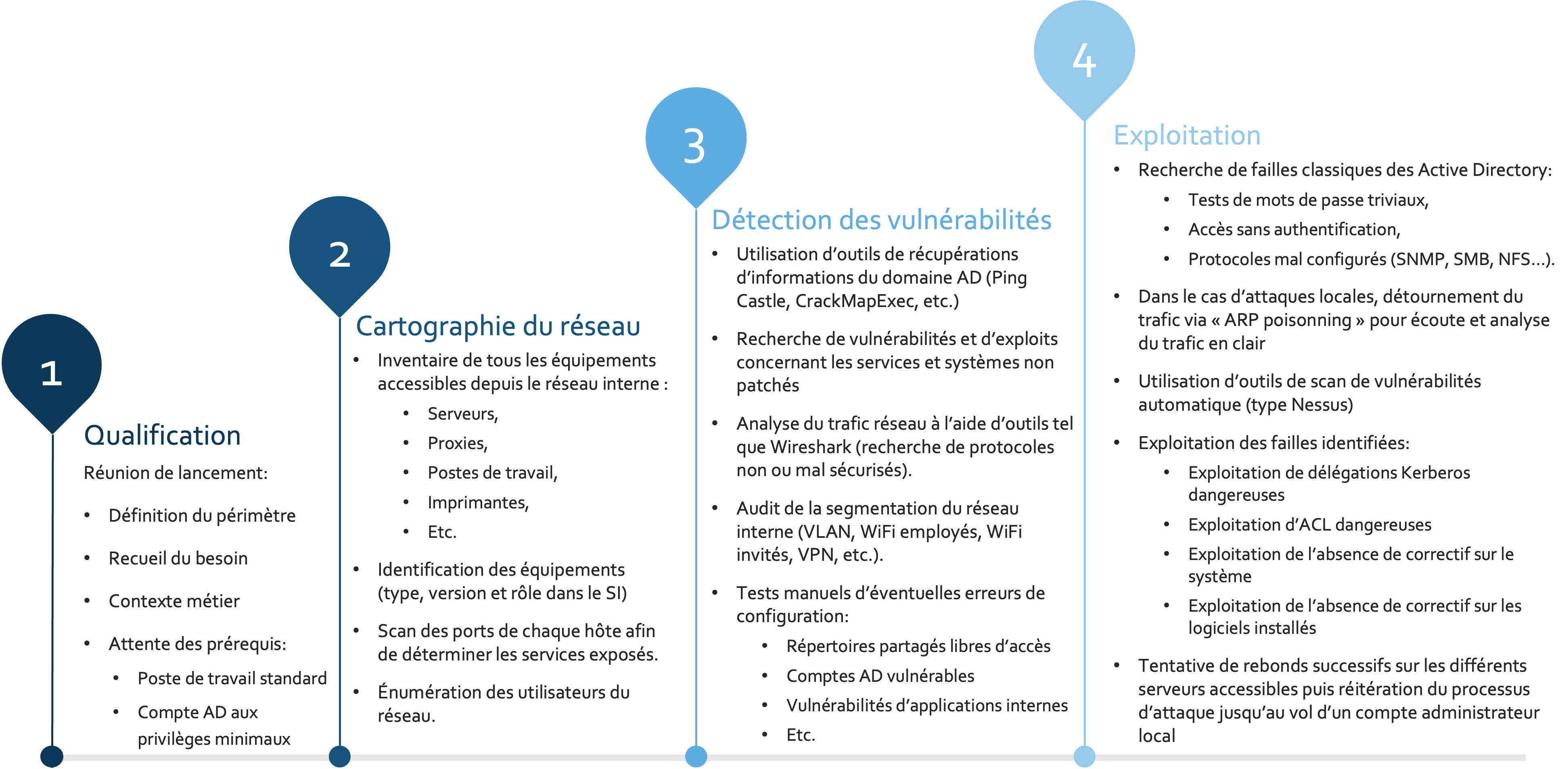

Méthodologie

MA Cyber utilise une méthodologie nommée « test du stagiaire » pour effectuer les pentests internes. Les auditeurs disposeront de deux pré-requis uniquement : un poste de travail type de l’entreprise et un compte utilisateur avec le minimum de privilège (comme celui qui serait donné à un nouveau stagiaire dans l’entreprise). Cette méthodologie permet de couvrir les profils d’attaquants avancés (cryptolocker, ransomware, compromission interne et équipe de hackers évoluée) mais aussi les profils d’attaquants internes (employés, partenaires ou administrateur malveillant).

Lors d’un pentest interne, les tests se font depuis l’intérieur de l’entreprise ou parfois via un VPN. Le plus souvent, les pentesters se déplacent dans les locaux de l’entreprise, amènent leur matériel et se mettent dans la configuration d’un attaquant interne.

Analyse des risques métiers et informatiques

La cybersécurité est avant tout une histoire de métier ! Avant toute chose, les auditeurs vont chercher à connaître les différents métiers composant votre entreprise, vos différents « workflows » internes et les différents échanges avec d’autres entités. Cela est très important car chaque entreprise a des risques différents en fonction de leurs métiers et de leurs fonctionnements. Les vulnérabilités se trouvent très souvent à la limite de deux zones de responsabilités distinctes.

Des discussions avec les équipes informatiques peuvent aussi avoir lieu afin de valider le périmètre de l’audit, accélérer les tests en fournissant certaines informations au préalable et de présenter le système d’information testé.

Cartographie du réseau

Une fois sur place, le pentester commence par cartographier le réseau et répertorier tous les équipements accessibles, tels que les serveurs, proxies, routeurs, postes de travail et autres hôtes. Il est important de noter que même une imprimante peut être utilisée à des fins malveillantes, par exemple en interceptant les documents en cours d’impression.

Le pentester effectue ensuite une identification plus poussée des équipements, en déterminant leur type et leur rôle dans le réseau. Il scanne également les ports de chaque hôte afin de déterminer les services utilisés, et réalise une énumération des utilisateurs du réseau.

Identification des vulnérabilités

Le scan de ports permet de déterminer les services et systèmes d’exploitation utilisés sur l’infrastructure cible. Le pentester peut alors vérifier s’ils sont à jour et maintenus, car utiliser du matériel qui n’est pas à jour expose l’infrastructure à des vulnérabilités connues et souvent documentées, ce qui peut faciliter l’attaque.

Avec un analyseur de paquet tel que Wireshark, le pentester peut également écouter le trafic sur le réseau. Il est important de vérifier que les protocoles de communication utilisés sont sécurisés et que les communications Wi-Fi sont chiffrées, afin d’empêcher un attaquant de lire les données envoyées. Certaines méthodes de chiffrement comme le WEP et certaines versions du WPA sont facilement crackables et ne garantissent donc pas une sécurité suffisante.

Le pentester vérifie également que les différents réseaux sont correctement segmentés les uns des autres. Par exemple, il peut arriver que des prises Ethernet oubliées soient liées au réseau d’entreprise, ce qui annule l’utilité d’un réseau Wi-Fi dédié aux invités. Il est donc important de vérifier que chaque réseau est bien isolé et protégé.

Enfin, les auditeurs vont utiliser tenter d’identifier et d’utiliser manuellement des éventuelles erreurs de configuration au sein du système d’information, comme des répertoires partagés accessibles, des comptes Active Directory mal sécurisé ou encore des vulnérabilités sur des applications internes.

Exploitation des vulnérabilités

Une fois que toutes les vulnérabilités ont été identifiées, le pentester se concentre sur leur exploitation en commençant par celles qui sont les plus représentatives ou les plus impactantes du point de vue d’un attaquant.

En utilisant les versions des services, il peut trouver les login et mots de passe par défaut des différents services et hôtes. Il arrive souvent que ces derniers ne soient pas modifiés, ce qui peut constituer une vulnérabilité importante. En interceptant le trafic réseau (par exemple en utilisant de l’empoisonnement de cache ARP), le pentester peut également récupérer des identifiants valides et légitimes.

Le pentester teste les mots de passe par défaut et ceux récupérés par interception, et lance des attaques ciblées contre les hôtes vulnérables pour gagner en privilège dans le réseau et récupérer des données sensibles. Il peut également lancer d’autres attaques pour vérifier si elles ont été repérées par le système de défense du réseau de l’entreprise.